- サイバー攻撃って本当にあるの?

-

◆弊社が取り扱っている「CheckPoint社」のサイバーセキュリティ製品がすでに設置済みのUTMなどから、日々サイバー攻撃の情報を収集しております。

※「ThreatCloud™」世界中に設置されているCheckPoint社製品からリアルタイムに最新のサイバー攻撃の情報を収集し、各設置済みUTMへ最新インテリジェンスを自動配信されます。

https://threatmap.checkpoint.com/

◆また、NICTER(Network Incident analysis Center for Tactical Emergency Response)は、日本のNICTが研究開発している、コンピュータネットワーク上で発生する様々な情報セキュリティ上の脅威を広域で迅速に把握し、有効な対策を導出するための複合的なシステム。サイバー攻撃の観測やマルウェアの収集などによって得られた情報を相関分析し、その原因を究明する機能を持ちます。

- サイバーセキュリティ対策はしないといけないの?

-

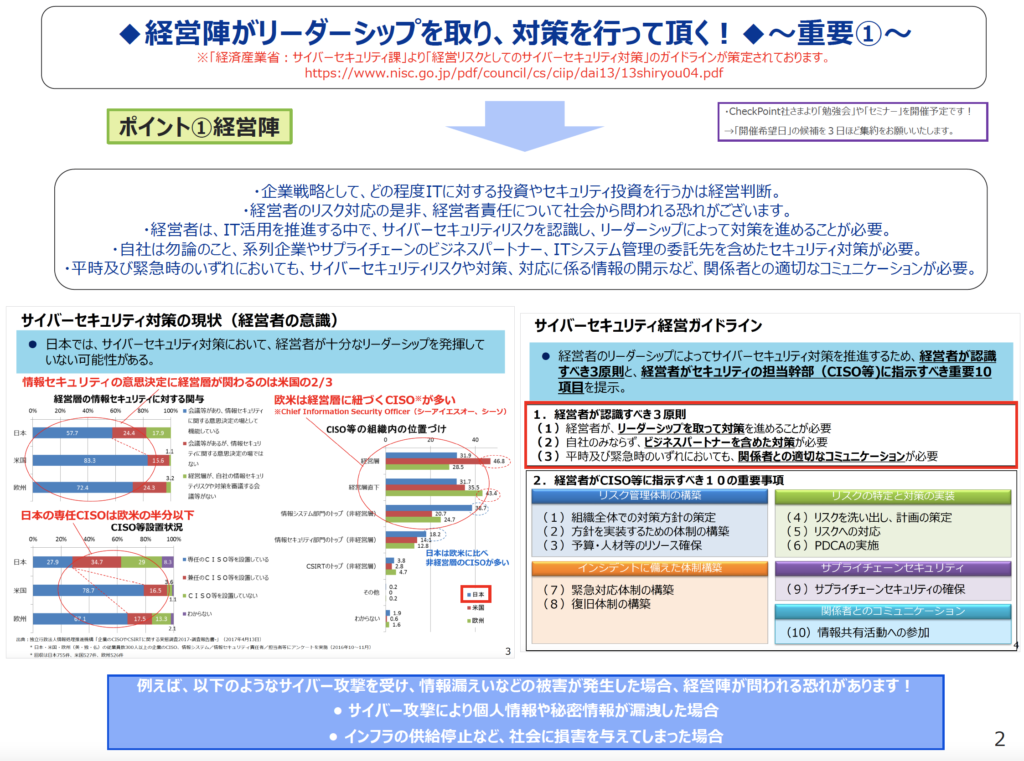

◆「経済産業省:サイバーセキュリティ課」より「経営リスクとしてのサイバーセキュリティ対策」のガイドラインが策定されております。

https://www.nisc.go.jp/pdf/council/cs/ciip/dai13/13shiryou04.pdf

(※資本金100億円以上、従業員数5,001人以上の企業においては60%近くが当該ガイドラインを活用されておられます。)

- サイバーセキュリティ対策は怠ってしまうとどうなるの?

-

弊社としては、サイバー攻撃の被害を受けた事象を元に、サイバーセキュリティ対策はすべての事業所さまに必須だと認識しております。さまざまな理由がございますが、

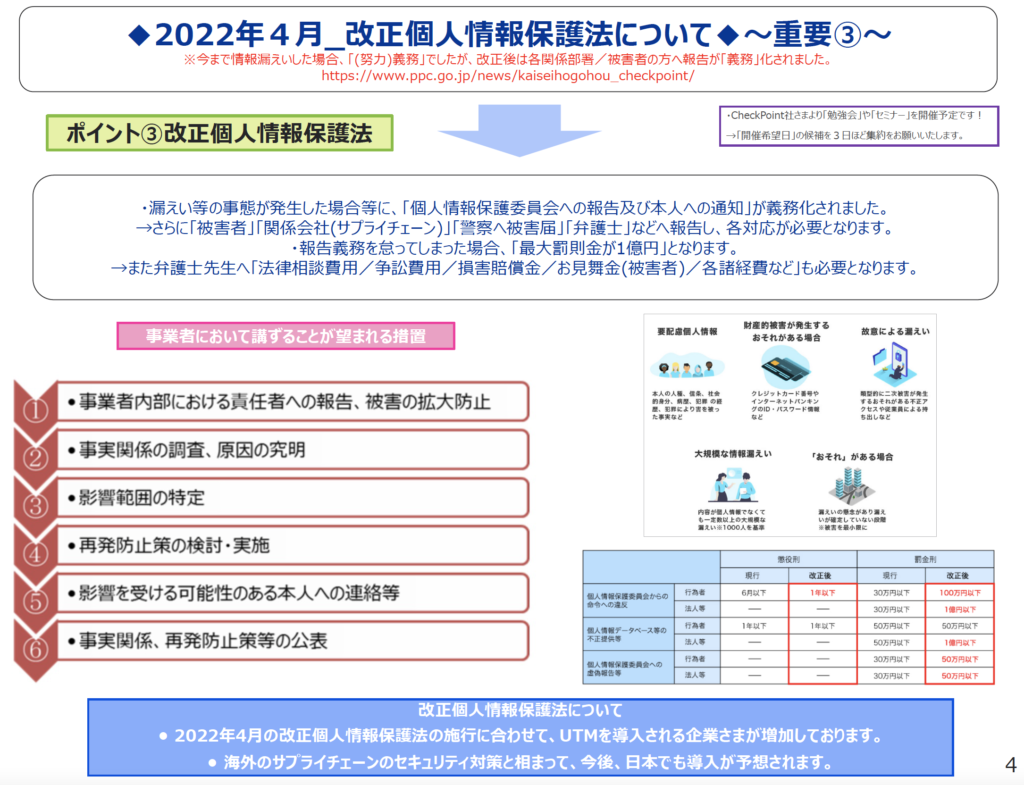

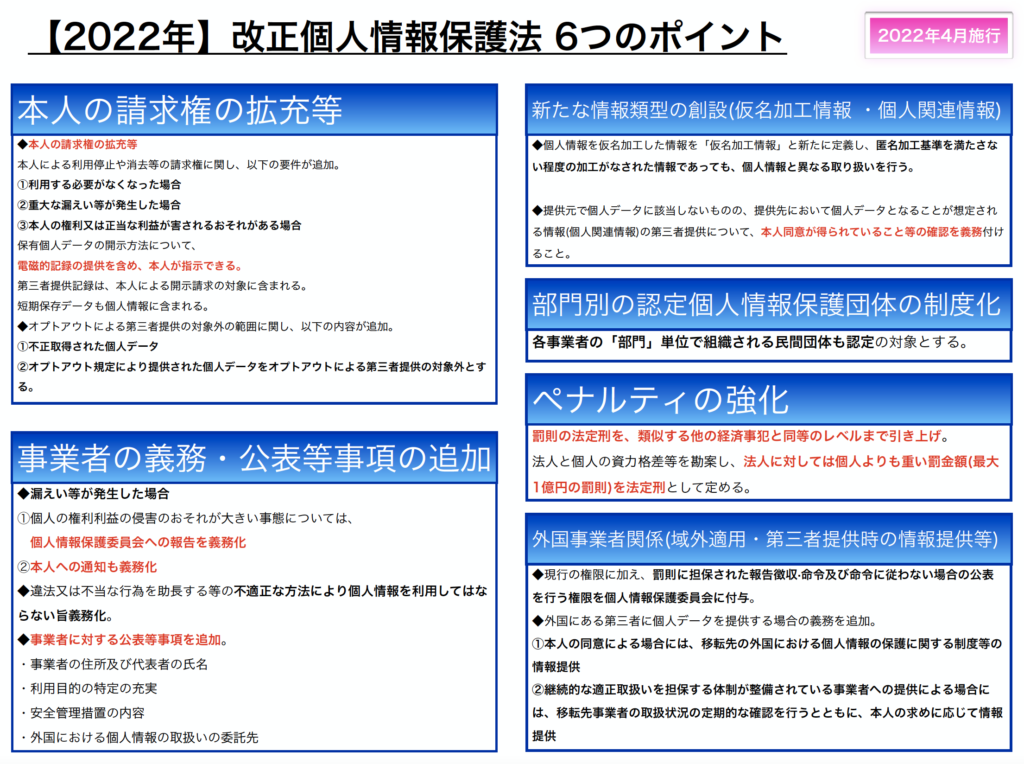

①今年の2022年4月に改正個人情報保護法が施行されました。

・近年の「個人情報」に対する「価値/重要性」が見直され、被害者の被害が格段に拡大してしまったため、海外の動向(EU:GDPR(一般データ保護規制)/アメリカ:COPRA(消費者オンラインプライバシー法)など)に合わせて改正されました。

→今までは、情報漏えいした場合、「報告(努力)義務」が各企業におまかせでしたが、施工後は、情報が漏えいした場合の「報告」が「義務」化されました。

→対応を怠った場合、最大罰則金が1億円となります。

(※施行に合わせて、UTMやセキュリティ対策を導入されたい企業さまが駆け込みで需要が増えております。)【注意点】

・改正前は、「個人情報を5,000件以上保有している企業が対象/もし情報漏えいしてもHPの告知などは努力義務」でした。

・改正後は、「個人情報を1件以上保有している企業が対象/もし情報漏えいした場合、HP/警察/被害者/個人情報保護委員会への告知などが義務」となりました。

※従業員がいる企業さまはマイナンバーカード情報を取得しているため、事実上すべての事業所が対象となります。

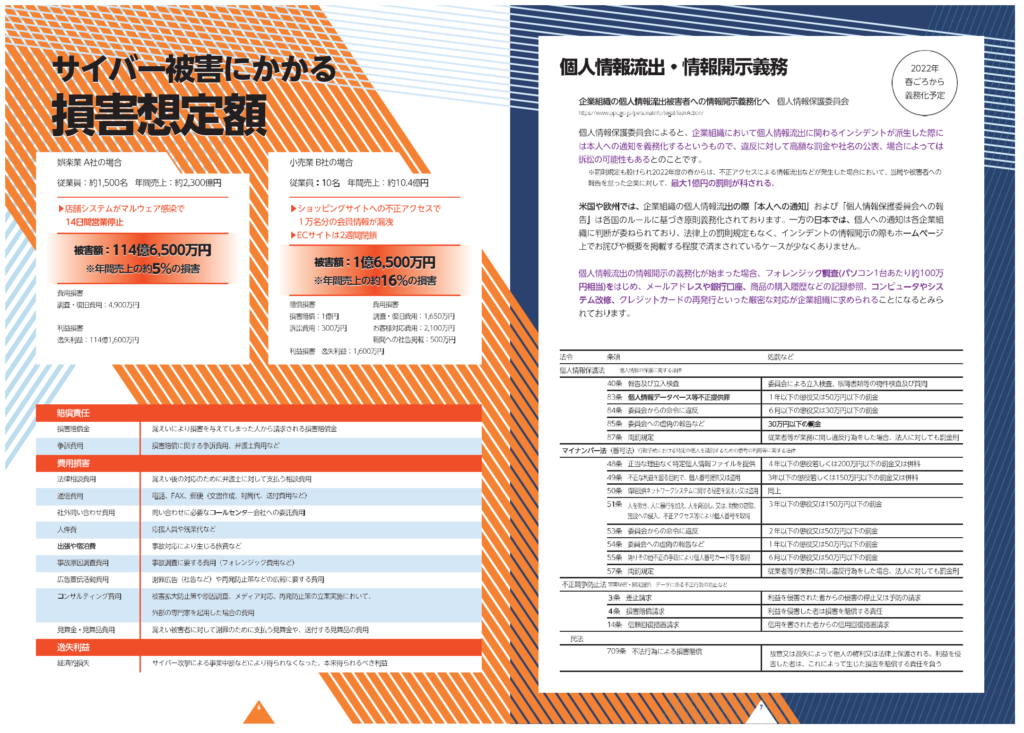

②個人情報を漏えいしてしまうと、弁護士先生への「法律相談費用/争訟費用/損害賠償金/お見舞金(被害者(個人/法人))/各諸経費など」も必要となります。

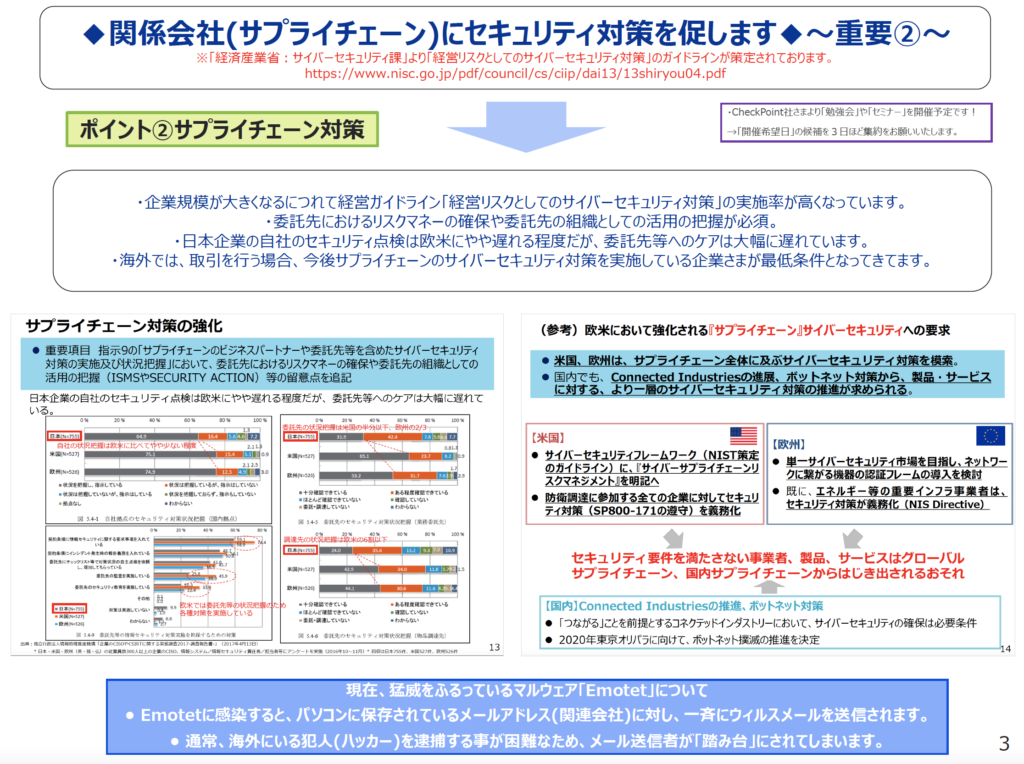

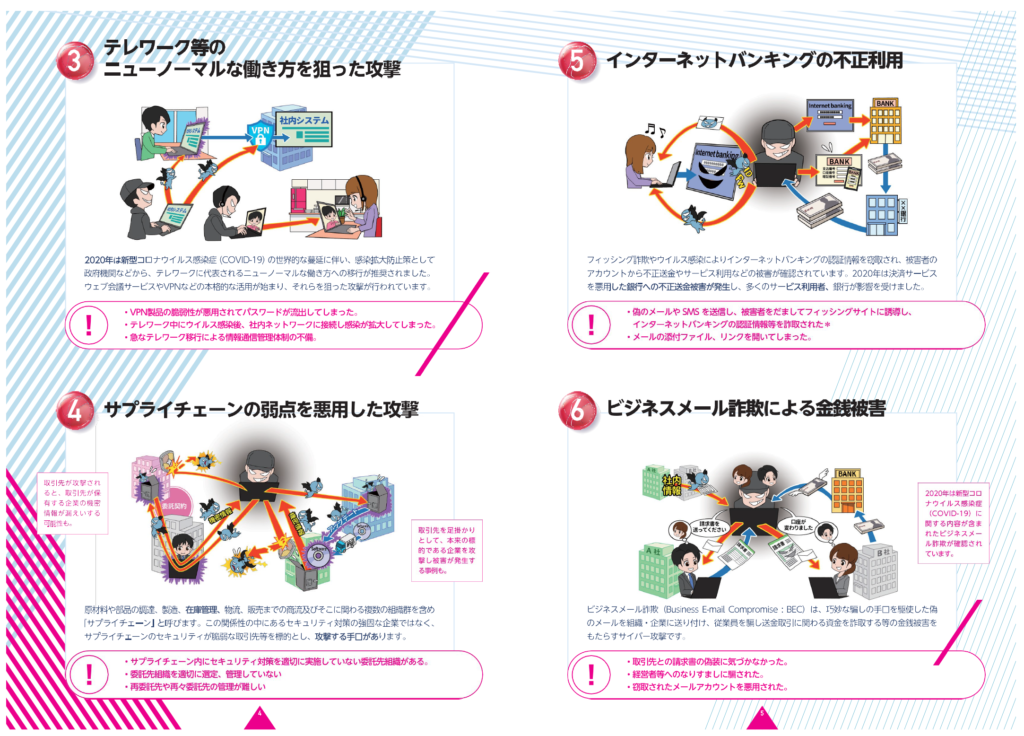

③大企業のサイバーセキュリティ対策に伴い、各関連会社さまがサイバーセキュリティ対策を実施していない場合、サプライチェーンから外れてしまう可能性がございます。

→「事業規模/質/価格」が同じで「サイバーセキュリティ対策をしている企業」と「していない企業」では、「どちらと契約した方が、自社の情報漏えいを防げるか/信用を担保できるか」を考えると結果は必然となります。

※昨今のサイバー攻撃の1つとして「サプライチェーン攻撃」があり、大企業のサイバーセキュリティ対策を「攻撃者(ハッカー)」が突破するのは難しいため、その関連企業(サプライチェーン)へのサイバー攻撃を突破口として攻撃されます。

④また、自社の端末がウィルス/マルウェアに感染した場合、そのパソコンが「踏み台」にされ、第三者を攻撃する「加害者」にされてしまう恐れがございます。

(※ほとんどのサイバー攻撃者は海外にいるため、現状の日本の法律では、海外の犯罪者を逮捕することが極めて困難となります。そのため、泣き寝入りしないためにサイバーセキュリティ対策にて自社を守るしかないのが現状です。)

- まずサイバーセキュリティ対策は何をすればいいの?

-

現在、大企業の行っているサイバーセキュリティ対策の突破が難しいため、下記が参考となります。

①「事業所」自体を守るUTM

②「パソコン」自体を守るアンチウィルスソフト

③「モバイル端末(携帯/タブレット)」自体を守るモバイルセキュリティアプリ/MDM管理

④情報システム部門(セキュリティエンジニア:月額/約50万円〜)の設置による人為的な運用監視

⑤サイバーセキュリティ製品の保守サポート(社内にセキュリティエンジニアがおられない場合は、要検討)

日々、サイバー攻撃の手法や手口が開発されているため、大企業は①〜⑤に投資をし、自社を守っておられます。

※一般的な大企業は「①UTM+②EDR+③モバイルセキュリティ/MDM管理+④情報システム部門(1人につき/月額:約50万円〜)+⑤保守サポート」に投資し、日々、自社のセキュリティ対策を実施されております。

※上記の理由から「攻撃者」は「大企業」を攻めるのが難しため、その関連会社(サプライチェーン)のサイバーセキュリティ対策が不十分なターゲットに移行しています。

◆弊社は、貴社のサイバーセキュリティ対策に投資できるコストに合わせて、導入しやすい順番に構築をお手伝いさせて頂きます。

- なぜ近年、これだけサイバー攻撃が増えているのか?昔と比べるとどう変化したのか?

-

【余談】

★20数年ほど前のマルウェア(コンピュータウィルス)は可愛い(数が少なかった)ので、感染したとしても「パソコンの画面に花火が上がる」など簡単なプログラムしか動作させることができなかった。

※愉快犯がほとんどでした。★ITテクノロジーの急速な発展により「利便性」が高まった反面、昔はなかった

・「ネットバンキング」※銀行強盗が減った理由の1つ。

・「パソコンで扱う情報の質(情報資産)の変化」※企業機密情報/個人情報/アドレス帳/DX/端末自体の増加/お金以上の価値がある情報/データなど。

・「1日に新規に生まれるマルウェアの「質と数」」※AIで学習させて自動作成し、約1日100万種以上の亜種が作成されています。上記より、サイバー攻撃のターゲットがインターネットの世界に急速に拡大してしまいました。

(※利便性を先に追求した結果、セキュリティ対策が大幅に遅れております。対策を怠った結果、「情報漏えい→HPなど各方面へ被害状況の告知義務→被害者(個人/企業)への損害賠償→信用の失墜→営業機会の損失→取引先からの契約解除→負のスパイラル」から抜け出せない企業さまが残念ながら増加しております。)★「犯罪者(攻撃者)の立場に立って考えてみると」リアル(住んでいる国)で犯罪を犯すより、ネットの世界(全世界が対象)でマルウェアに感染させることができれば、「犯罪者は捕まる(足が付く)リスク」「犯罪にかかるコスト(パソコン1台)」が圧倒的に低くなります。

→攻撃者はほぼ海外にいるため、現状の日本の法律では、例え令状が取れたとしても海外にいる犯人を逮捕することが極めて困難となります。※犯罪人引渡し条約。

(※現実問題として、ある国は、「国が国策として多額の資金を投入し、ハッカー(クラッカー)」を育て、他国から「企業の機密情報の窃取」「ネット経由での資産/権利などの窃取」をして自国を繁栄させるためにサイバー攻撃を行っている国もございます。)

https://jp.sputniknews.com/20201125/7966780.htmlhttps://news.yahoo.co.jp/articles/2d679cd14c7ea84bd72547752d5a6a4c9ba51f44

【米連邦通信委、国家安全保障の脅威の機器・サービスにカスペルスキーや中国電信など3社を追加】

https://jp.reuters.com/article/usa-fcc-security-idJPKCN2LN090

★攻撃者は基本的にはできるだけ痕跡や証拠を残さないために「踏み台」として「ターゲットを攻撃するためのパソコン」を乗っ取ろうとします。

(※潜伏期間は200日前後が最も多いですが、日本の大手重工業メーカーの場合は9年間にわたり潜伏していた例もあります。)

→犯人は、「自分を特定されず」「痕跡を消すため」に他人のパソコンを乗っ取ります。

→当然、乗っ取られたパソコンの情報は「すべて」搾取されます。

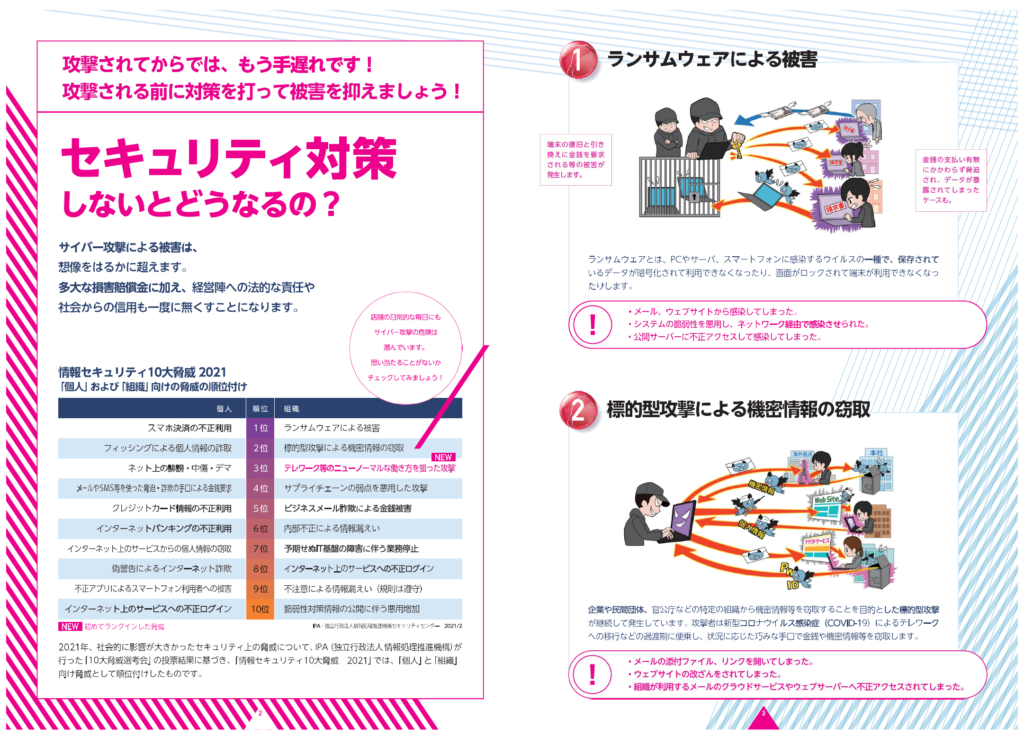

→さらに近年では、情報をすべて盗んだ後に「ランサムウェア(人質ウィルス)」によりパソコンを暗号化(ロック)し、身代金を要求してきます。

※支払っても「盗まれた情報」は戻ってきません。おそらくダークウェブなどで売られてしまいます。

※またデータは簡単に複製できるため、ネットの世界に漏えいした情報を完全に削除する事は不可能に近いです。「世界の国別_ランサムウェアの平均支払額のトップは、、、1位:日本」

https://japan.zdnet.com/article/35187762/

※現状は、「サイバー攻撃を受けるか/受けないか」の2択から「サイバー攻撃をいつ受けるか」にフェーズが移行しております。

- 保守サポートは、オプションで契約したほうがいいのか?

-

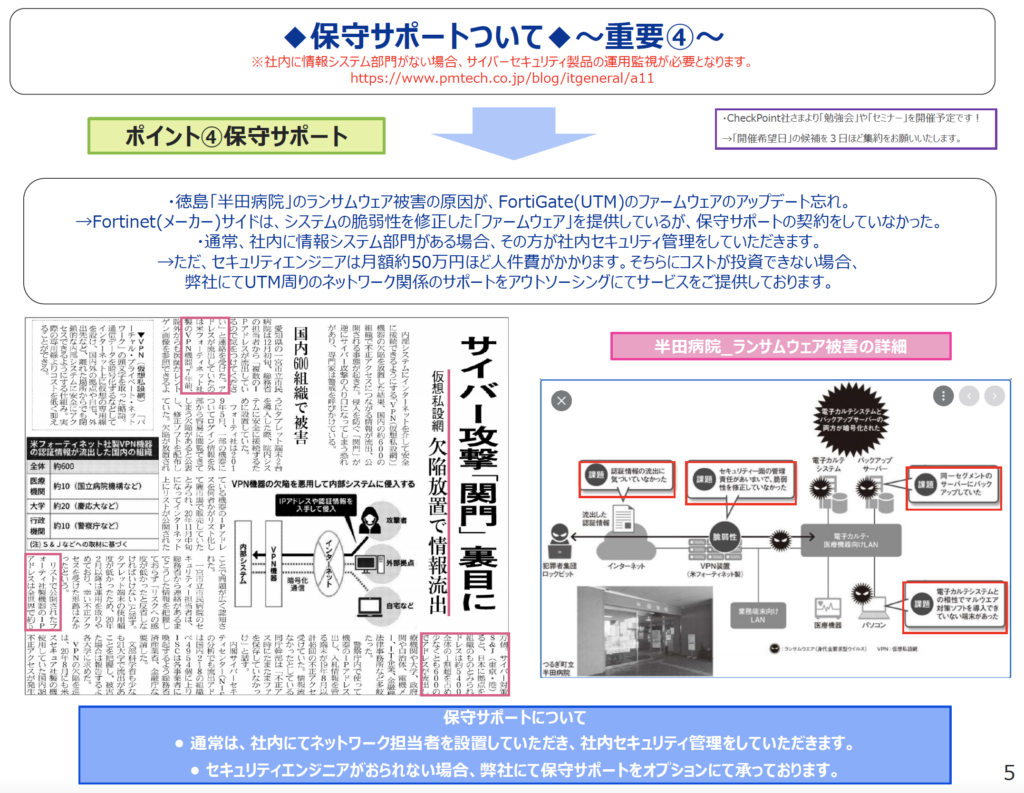

◆保守サポートを怠ってしまったケースで発生した有名な「徳島の半田病院のランサムウェア被害(※身代金払わず2億円で新システム)」について。

◆メーカーサイド(Fortinet社)はシステムの脆弱性(セキュリティホール)に対して「ファームウェアのアップデート」を提供し、勧告していましたが、保守サポートの契約をしていなかったため、誰もアップデートしておらず被害を受けてしまった。

【LockBit 2.0が半田病院ランサムウェアの原因・経緯?感染経路はFortinet】

https://www.koregasiritai.com/lockbit-fortinet-handabyouin/★実際に「半田病院」でのランサムウェア被害のリアルな現場での混乱がわかる資料となります。

【病院がサイバー攻撃を受けたとき_消えた電子カルテの衝撃(NHK)」】

https://www3.nhk.or.jp/news/special/sci_cul/2021/11/special/story_20211119/